This is an old revision of the document!

Upotreba self-signed sertifikata za Https pristup

Kako je pristup RD Web Acces i RD Gateway serverima upućen na kriptovane kanale neophodno je registrovati sertifikate na na nekoliko mesta u sistemu. Isti sertifikat važiće i za https stranicu za pristup sadržaju preko internet servera (https://moj.domen.rs/RDWeb/).

Mesta za unos sertifikata

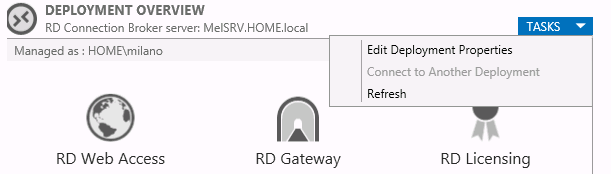

Remote Desktop Services - DEPLOYMENT

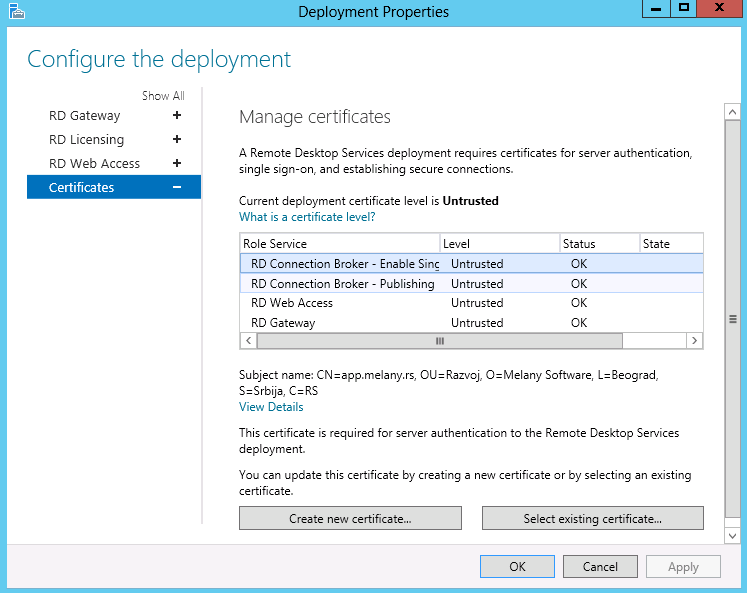

Sertifikati se unose u Deployment svojstva svih RDP servisa:

a postavke se vrše u okviru opcije Certificates

VAŽNA NAPOMENA ! Da bi sertifikat bio prihvaćen mora biti napravljen po zahtevu iz IIS-a ili RD Gateway servera. U principu, moguće je i ručno zadati request za ovo, ali ima mnogo parametara gde se može pogrešiti što rezultuje odbijanjem sertifikata.

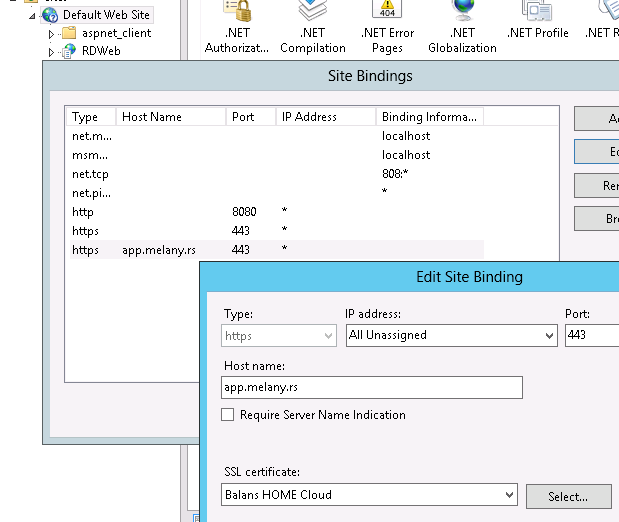

IIS (vezivanje sertifikata za SSL port, binding)

Priprema sertifikata

Zahtev za dobijanje sertifikata

Ovde će biti reč o self signed sertifikatu, po principu “uradi sam”.

Alati: certlm (Manage computer certificates), IIS manager, Certification Authority rola. IIS i CA role se moraju prethodno instalirati.

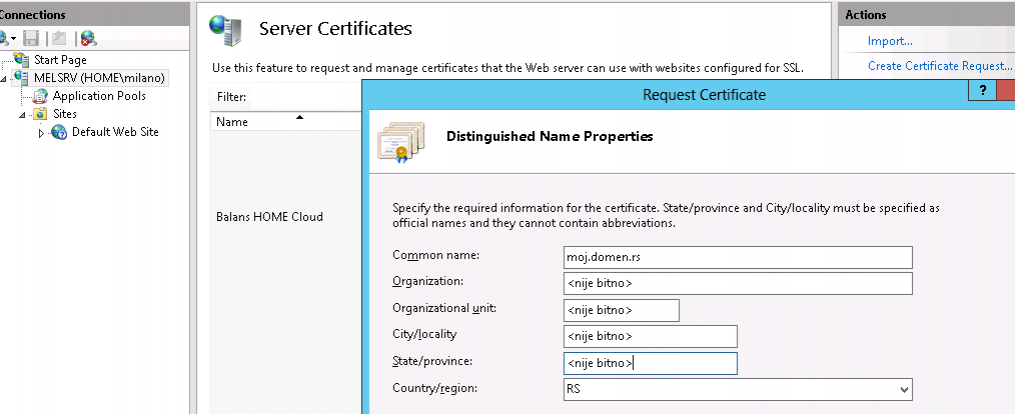

Iako se zahtev za dobijanje sertifikata može zadati ručno, najlakše je (zbog mnošta parametara koje treba usaglasiti) izvesti zahtev iz IIS-a. To se radi iz aplikacije Server Certificates u okviru postavki samog IIS servera.

Jedino je važno je da se zahtevu dodeliCommon name = moj.domen.rs. Važno je zbog toga što će se pri pokretanju RDP-a na klijentskoj strani upoređivati ovo polje sa FQDN (adresa za pristup servisu), pa ako se ne slažu veza ne biva uspostavljena “iz sigurnosnih razloga”.

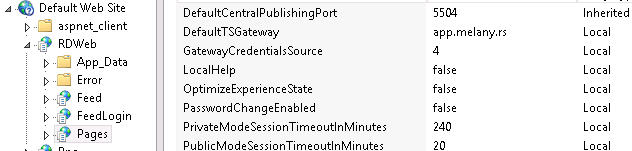

Još jedna postavka igra bitnu ulogu u formiranju buduće RDP prečice. To je parametar DefaultTSGateway koji treba da ukazuje na javnu adresu preko koje će klijenti pristupati servisu:

Odobravanje zahteva

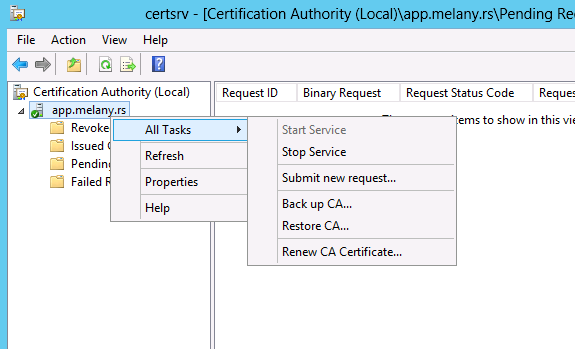

Odobravanje se vrši iz servisa Certificate Authority, role koji se dodaje pri instalaciji servera. Njegova uloga je da prati domenske sertifikate i odobrava/pravi nove.

Odobravanje se vrši opcijom Submit new request nakon čega se može odbrati req fajl dobijen na osnovu zahteva iz IIS-a.

Odobravanje se vrši opcijom Submit new request nakon čega se može odbrati req fajl dobijen na osnovu zahteva iz IIS-a.

Raspoređivanje sertifikata

Odobreni sertifikat se zatim prebacuje u certlm grupu Certificate Enrollment Requests odakle ga je potrebno exportovati u cer i pfx (sa privatnim ključem) falove. Pfx fajl se zatim importuje u Personal sertifikate (čime postaje vidljiv IIS-u). Fajl cer se potom uvozi u Truste Root Certification Authotrities kako bi IIS verovao Personal sertifikatu.

Pfx fajl se preko RD Deployment menadžera uvozi u 4 RD servisa iz gornjeg spiska.

Ovim je sve spremno za SSL pristup.

Sitnice koje zagorčavaju život

Lokalna adresa servisa u RDP prečici

Jedan od težih kamenova spoticanja je upornost sistema da RDP prečicama dodeljuje lokalne putanje za pristup servisu (npr. umesto moj.domen.rs dobija se adresa ime.računara.local) što ih čini nedostupnim van LAN-a.

Glupost ide dotle da nema načina da se u RD Web Access serveru ovo jednostavno promeni.

Umesto toga potrebno je pokrenuti skriptu u power shell prozoru koja ovo omogućava. Skripta se može skinuti odavde, a uputstvo za dozvolu pokretanja (ako je zabranjeno pokretati skripte, što je podrazumevana postavka Windows 2012) se nalazi ovde.

Pravo rešenje ipak predstavlja upotreba RD Gateway servera, ali samo ako su svi RDP klijenti verzije 8.0 ili noviji.